사용 환경 : AccessData FTK Imager 3.1.3 |

기본 설명

간단한 FTK Imager를 이용하여 파일 복구 하기를 해보자.

|

내용

1) 다운로드 및 설치

한국 포렌식 학회 : FTK Imager 3.0.1

설치는 간단하다.. 그냥 다운 받고 다음 다음 다음 하면 끗.

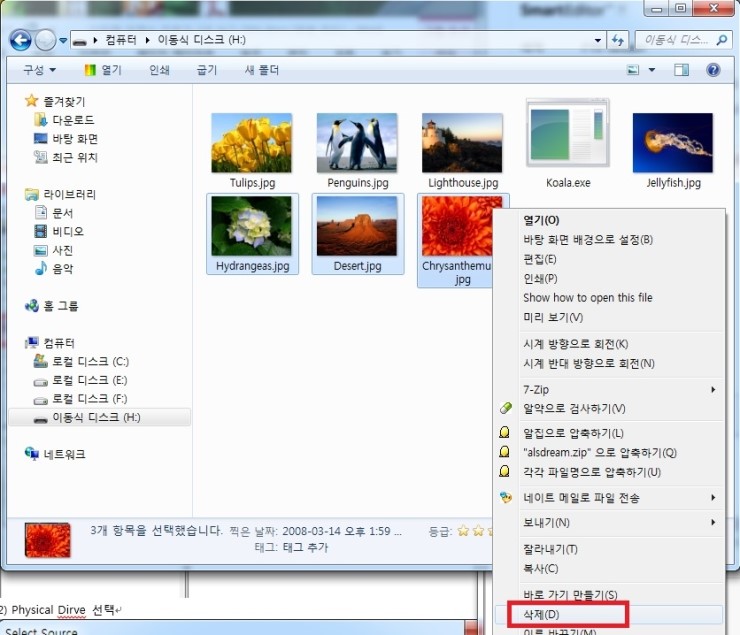

그리고 준비할거 하나더 USB에 그림 파일 같은것을 만들었다가 지운뒤

2) USB 셋팅

USB 있는 사람은 궂이 다운 받을 필요가 없다.

일단 아무 USB에다가

그림파일도 넣고 이상하게 변조된 파일도 하나 넣어보자

실습 할때는 jpg인 파일을 .exe로 변경했놧다.

그리고 사진 3개를 지워버렸다. 휴지통에도 않날리고 지워버렸다 후후...

지워진 사진을 복구 하고, exe로 변경된 파일을 한번 유심히 분석해보도록 하자

3) AccessData FTK Imager

실행 시켜보자

File - Create Disk Image... 쿨릭

여러가지 옵션이 있지만 우리는 실제 USB를 사용 할 것이기 때문에

맨위에 Physical Drive(물리 장치) 를 선택 하도록 하자.

만약 USB가 없어서 올려논 자료를 써볼 사람은 잠시 대기! 아래쪽에서 설명을 한번더 하도록 하겠다.

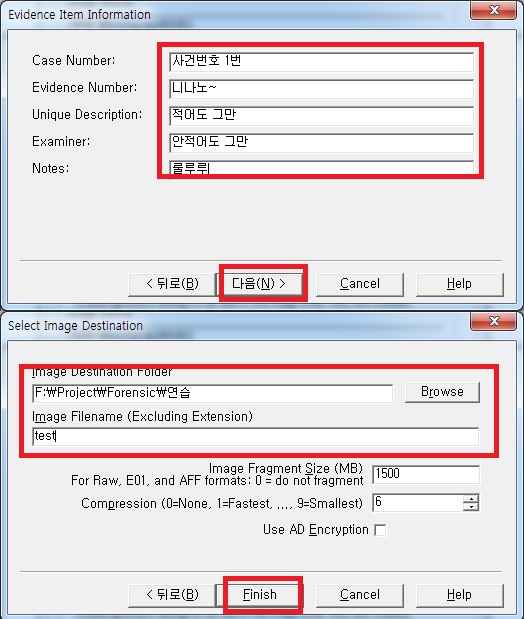

아무거나 써도 된다. 이툴은 실제 사건현장에서 쓰이는 툴이기 쓰다가 보면

이렇게 무슨 기록 하는 부분이 꽤 많다 .

그리고 다음을 누른뒤 저장할 경로를 지정하도록 하자. 그리고 나머지 부분은 일단 Defalut로 지정하도록 하자.

추후에 Study 진행하면서 확실하게 체크 할 기회가 있을 것이다.

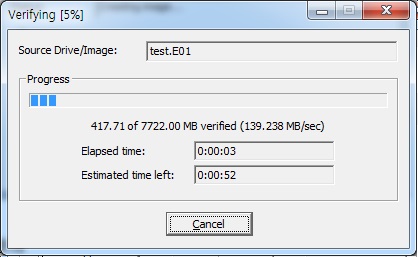

Finish 이후 Start를 진행하고 기다려보자.

이걸 하는 이유는 포렌식에 있어서 법적으로 증명을 할때

실제 원본 증거(USB)를 가지고 증거 수집하는 경우는 거의 없다. 원본이 훼손되면 법정가서 증거로 못쓰기 때문이다.

무튼.. 이걸 한 이유는 실제 USB는 이미징 작업을 한 이후에는 그냥 뽑아서 집어던져도 된다.

이미지 뜬 걸 가지고 분석을 할 것이기 때문이다.

약 1기가당 1분 걸린다고 생각 하면 된다. 내깐 8기가라서 8분 정도 걸린다.

근데 이미징 작업후 한번더 뜬다.. 확인 하는 작업이다.

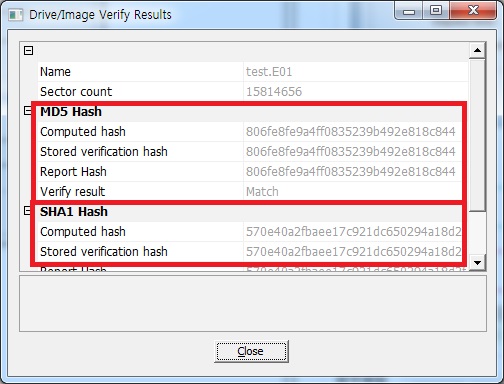

해쉬 값이 나온다. 동일하면 정상적으로 된 것이다.

해쉬값.. 어디서 들어봣을 것이다. 수업시간에도 교수님들이 꾀나 여러번 이야기 했을 것이다.

이게 대체 뭐냐??

만약 USB가 조금이라도 변형이 생기면 hash값은 변하게 된다. 이걸 이용하여 증거가 변하지 않았다는 것을 증명한다고 생각 하면 좋을 것이다.

무튼.. 일단 우리의 목표는 해쉬고 나발이고 그림 지워진걸 복구 해보자.

USB 빼도 된다. 후후

4) 분석

여기서 부터는 위에서 다운로드 받은걸 써서 진행하면 실습을 진행해 볼 수 있다.

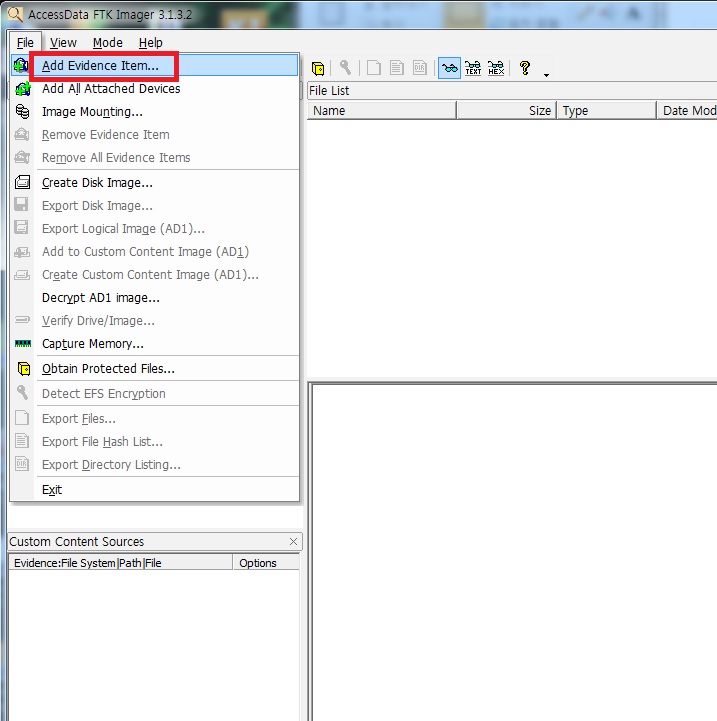

File - Add Evidence Item 클릭

Image File 선택

※ 만약 USB가 연결 되어 있는 상태라면 Physical Drive 선택하고 바로 USB를 선택해도 되지만 위에서 말한것 처럼

포렌식에 있어서 원본을 그대로 분석하는 경우는 거의 없다.

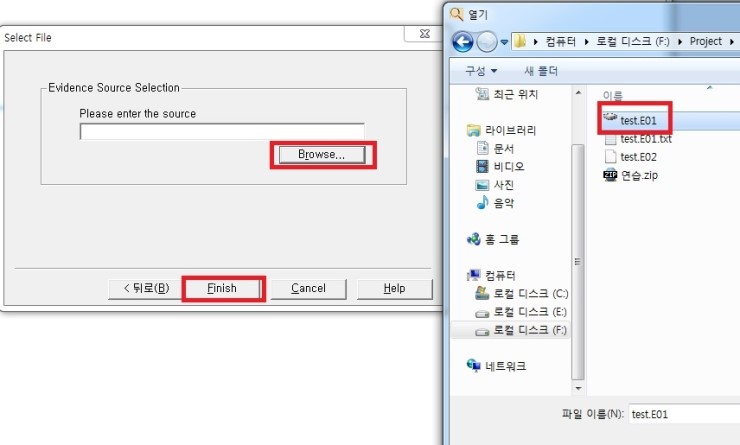

다운로드 받은 파일이나.

위에서 본인 USB의 이미징 해놨던 파일을 열어보도록 하자.

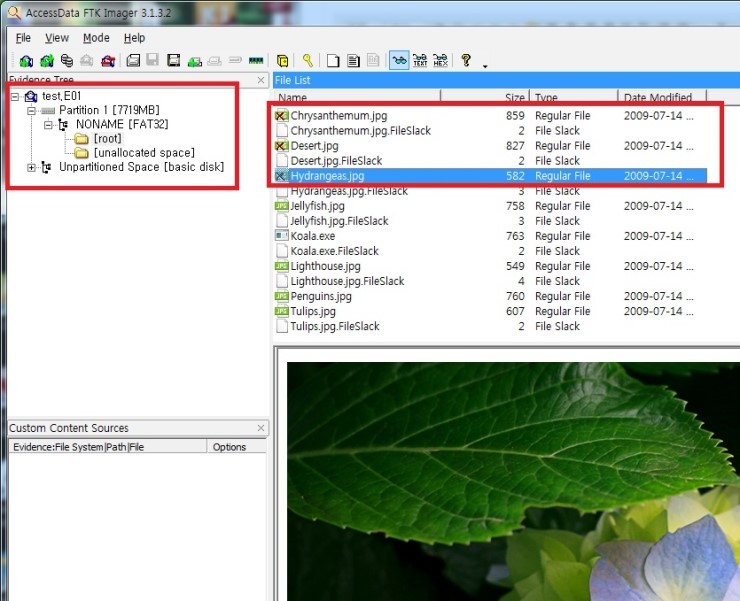

아래 경로를 찾아가보면 삭제된 파일은 X표시로 되어 있는걸 알 수 있다.

수업시간에도 배웠지만 헤더만 날라갔을 뿐 실제로 파일이 남아 있는 걸 알 수 있다.

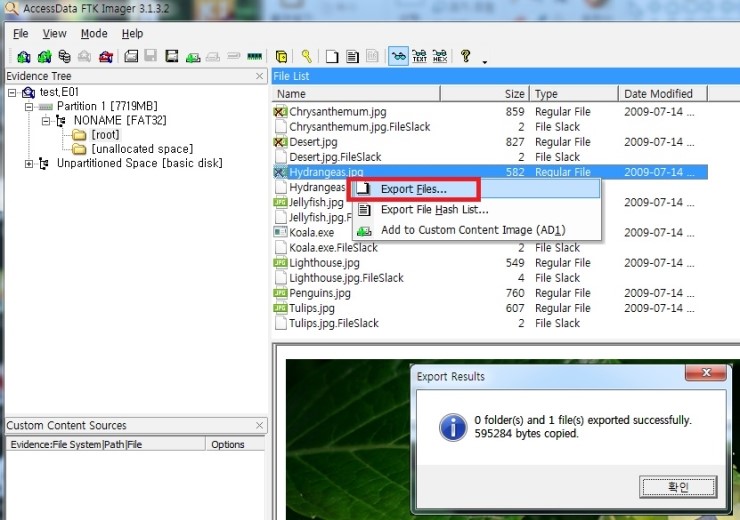

우클릭 - Export Files 후 경로를 지정하면 경로지정한 곳으로 파일이 출력된다.

정상적인 파일과exe로 바꾼 파일의 hex 헤더 부분을 비교해보도록 하자.

이미져만 있어도 이런걸 비교하여서 대부분은 분석할 수 있지만. 노가다성이 강할 것이다...

※주의사항

절대 남의 집.. 특히 연인의 하드디스크를 분석 하진 말자..

지워진 므흣한 영상들이 발견되거나 예전에 찍은 사진들이 부활하여 않좋은 방향으로 갈 수.......

정리

간단한 실습을 해보도록 하였다 고고고. |

출처 : http://blog.naver.com/bitnang?Redirect=Log&logNo=70175434418

관련 다운로드 사이트 : http://www.accessdata.com/support/product-downloads/ftk-download-page

'보안 > 도구' 카테고리의 다른 글

| [Security] Fillder Menual / UseCase (0) | 2014.02.27 |

|---|---|

| unix util commands (0) | 2013.12.10 |

| putty connection manager (0) | 2013.10.07 |

| [ 책, 보안 ] BackTrack 5 Wireless Penetration Testing (0) | 2013.05.28 |

| Cain&Abel (0) | 2011.05.31 |